近日,国资国企安全响应中心(CASRC)监测发现Google Project Zero公布了Windows Defender远程代码执行漏洞(CVE-2021-31985)的分析细节。攻击者可构造特定的恶意程序,通过邮件等方式投递到目标计算机上,利用该漏洞可绕过Windwos系统防御机制,无需用户交互即可控制目标主机。Windows Defender作为Windows的默认防线,并以SYSTEM(最高权限)运行,因此该漏洞拥有极高的利用价值。鉴于相关漏洞危害程度极高,请广大用户核查自身Windows系统Defender版本,及时安全加固、修补漏洞,消除安全隐患。

一、漏洞详情

Windows Defender远程代码执行漏洞(CVE-2021-31985)【严重】

Windows Defender在解析历史文件格式asprotect时采用了虚拟执行的方式,但由于解析过程中Defender以SYSTEM(最高权限)允许,并且对执行过程的DLL加载未进行严格的校验,导致远程任意代码执行。攻击者构造特制的二进制程序,以向目标发送恶意邮件的形式,让该邮件自动触发Defender扫描邮件附件,无需用户打开,即可接管用户计算机。同时该漏洞可绕过Defender的防御策略。

二、影响范围

Windows系统Defender版本小于1.1.18200.3

三、排查方式

验证是否安装了更新:

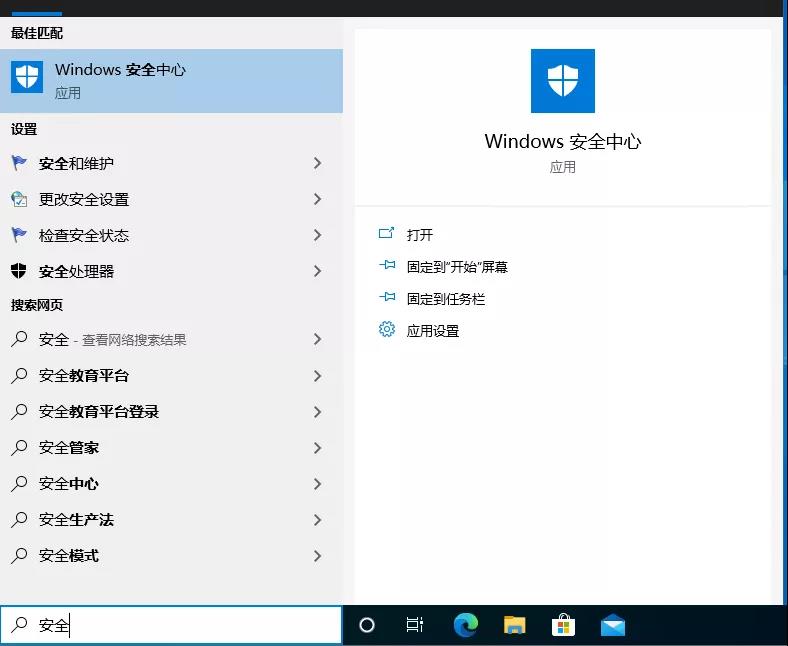

1.在搜索栏中输入安全,然后选择 Windows 安全程序;

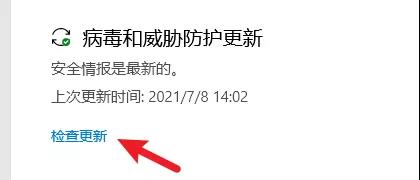

2.在导航窗格中,选择病毒和威胁防护;

3.在主窗口的病毒和威胁防护更新栏,选择检查更新;

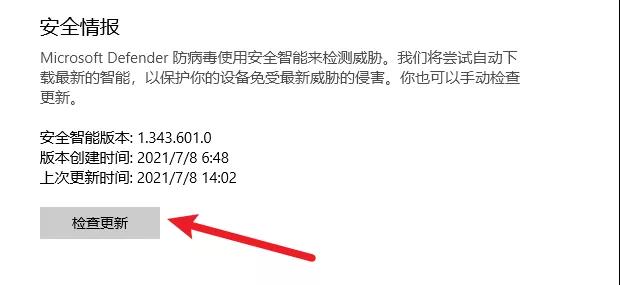

4.进入后再次点击检查更新;

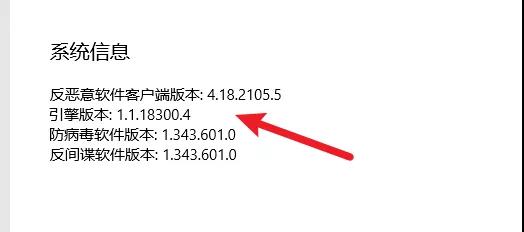

5.在导航窗格中,选择设置,然后选择关于;

6.检查引擎版本号。如果恶意软件防护引擎版本号或签名包版本号等于或超过您验证的已安装版本号,则更新安装成功;

7.对于受影响的软件,请验证 Microsoft 恶意软件保护引擎版本是否为 1.1.18200.3 或更高版本。

四、修复建议

根据影响版本中的信息,排查并升级到安全版本。Windows 在 6月补丁日已针对该漏洞发布修复程序,请用户开启 Window 自动更新以获得补丁安装。

五、相关链接

1.https://bugs.chromium.org/p/project-zero/issues/detail?id=2189

2.https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-31985

(国资国企安全响应中心(CASRC)作为收集用户及自身资产相关漏洞和威胁情报的窗口,是中资网安对外发布突发安全事件处置响应的平台,旨在充分利用全社会的白帽子资源及各安全公司技术优势,以平台为纽带共同服务于国资国企网络信息安全,打造健康、可信赖的互联网安全生态。)