日前,相关漏洞利用细节已被公开,经运营中心排查发现,12月9日起到本预警发出之时,尝试利用相关漏洞对中央企业发起攻击数量激增。此外,Apache 官方于2021年12月07日发布的log4j-2.15.0-rc1版本存在绕过风险,目前厂商已发布最新版本log4j-2.15.0-rc2。

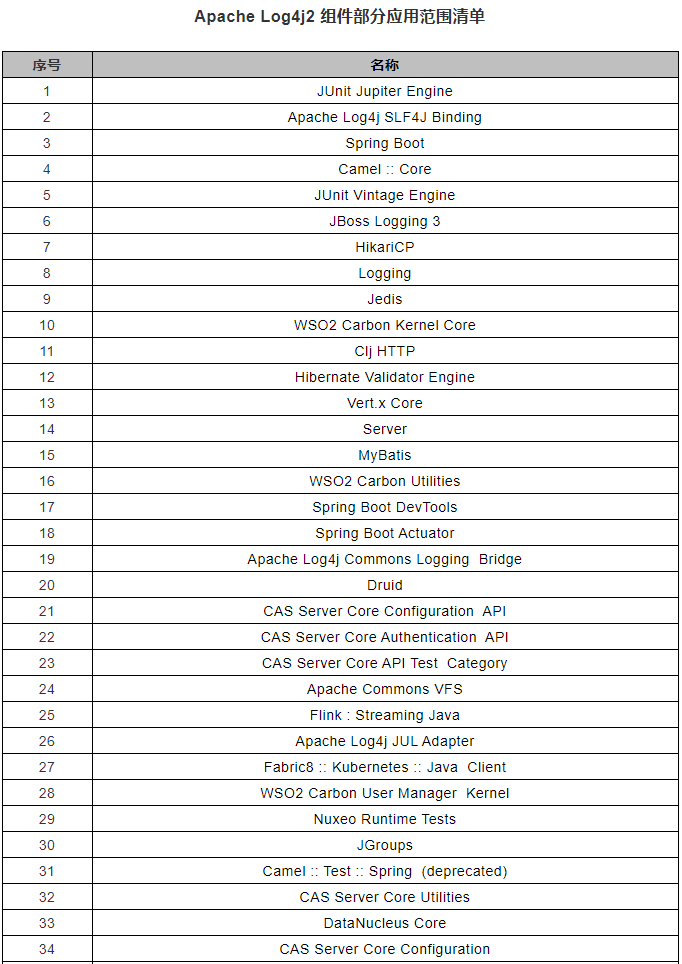

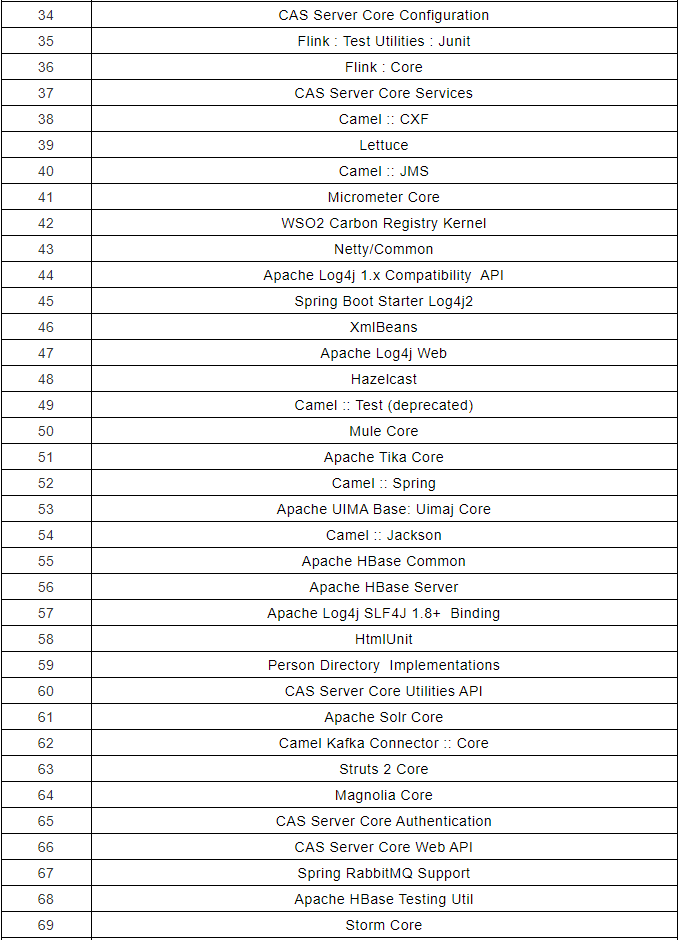

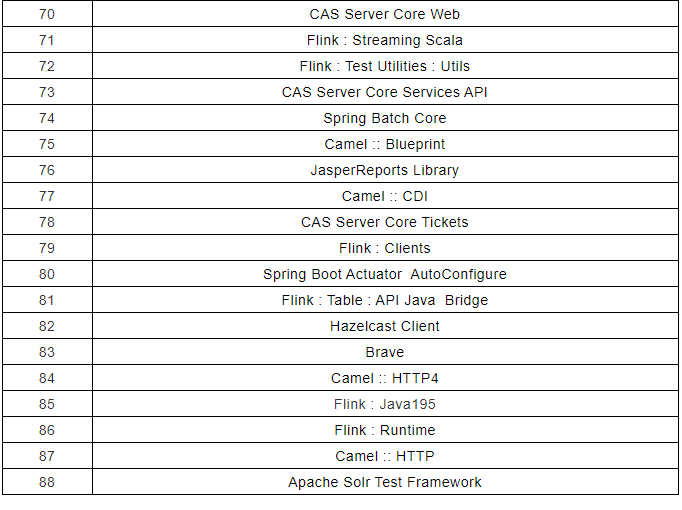

鉴于相关漏洞潜在危害程度极高,影响范围极其广泛,一旦被攻击者利用将会造成严重危害,请各中央企业核查可能受影响的资产类型(详见附件)及Apache Log4j2使用情况,及时修补漏洞,消除安全隐患。

一、漏洞详情

Apache Log4j 远程代码执行漏洞【严重】

影响:控制服务器。

由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响,详见附件。

目前,相关漏洞利用代码已经被公开。

二、影响范围

影响版本:Apache Log4j2 2.0 - 2.15.0-rc1

三、排查方式

1、查看Java应用是否引入 log4j-api , log4j-core 两个jar;

2、若使用Maven打包,查看项目的pom.xml文件中是否存在groupId为org.apache.logging.log4j的依赖;

3、若程序使用gradle打包,查看build.gradle编译配置文件,是否存在org.apache.logging.log4j相关依赖;

4、监测流量或者日志中是否存在“${jndi:”等字符来发现可能的攻击行为。

四、修复建议

1、升级Apache Log4j2所有相关应用到最新的 log4j-2.15.0-rc2 版本,地址:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2、升级已知受影响的应用及组件,详见附件。

建议同时采用如下临时措施进行漏洞防范:

1、添加jvm启动参数-Dlog4j2.formatMsgNoLookups=true;

2、在应用classpath下添加log4j2.component.properties配置文件,文件内容为:log4j2.formatMsgNoLookups=true;

3、JDK使用11.0.1、8u191、7u201、6u211及以上的高版本;

4、利用防火墙等产品进行安全防护。

五、附件

(国资国企安全响应中心(CASRC)作为收集用户及自身资产相关漏洞和威胁情报的窗口,是中资网安对外发布突发安全事件处置响应的平台,旨在充分利用全社会的白帽子资源及各安全公司技术优势,以平台为纽带共同服务于国资国企网络信息安全,打造健康、可信赖的互联网安全生态。)