网络安全的本质在对抗,对抗的本质在于攻防两端能力的较量。

而APT(高级持续性威胁,Advanced Persistent Threat)作为攻防对抗的典型攻击形式,其攻击的强大和可怕在于——渗入一个国家的最高机密,并且能够穿透物理隔离网。

攻击方——使用APT作为武器,压制对手抵抗实力、削弱对手抵抗潜力、瓦解对手抵抗意志,直至达到战略意图;

防守方——识别攻击者特征、理解攻击者手法、预判攻击者战略意图,建立完善的防御能力体系,防止对手的攻击破坏。

本期,国资国企在线安全运营中心推出针对APT攻击组织ATW的专栏分析,对防护该组织发起的APT攻击提出思考建议。

ATW组织简析

ATW全称为Against The West,主要针对中国、朝鲜、俄罗斯等国家进行泄密攻击,组织成员目前共6名,其中部分成员具有西方情报机构工作经验,组内成员主要分为两组,一组长期针对中国进行网络攻击,最早可以追溯到2019年;另一组主要针对俄罗斯进行攻击。据Youtube视频显示,该组织2022年3月4日宣布解散,但3月5日又宣布经费充足再次上线。

ATW组织主要攻击活动

2021年10月14日,ATW首次出现在黑客论坛RaidForum中,在命名为“人民币行动"的标题下声称正在出售从中国央行窃取的黑客材料(包含相关软件、证书、漏洞、内部报告)。

2021年10月23日,据称从中国疾病预防控制中心的网络设备上成功窃取数据并出售。

2021年10月27日,继续发布“人民币行动"的一部分数据(据称数据来自中国公安部医疗和人事平台的内部数据和软件)。

2021年10月28日,ATW总结了以泄密作为主题的的战略意图。

2021年10月31日,发表了 "人民币行动 "的第二部分,泄露了据称从中国公安部盗取的其他软件源代码。

2021年11月13日,发表标题为"向中国宣战"的文章,涉及新疆、香港政治反动言论。

2021年11月15日,公布中国某著名社交媒体公司、多家云厂商和科技公司源代码。

2021年11月23日,公布攻破中国某电视台,劫持广播53分钟。

2022年3月2日,公布中国军工某企业数据库数据,某企业移动智慧办公APP代码。

2022年3月3日,公布中国某航空公司、某煤矿公司、某科研院所、某大学等源代码项目282个。

2022年2月-3月,公布大量俄罗斯机构源代码,涉及航空、政府、媒体、电信、运营商、政府承包商等。

(以上消息来源主要为三部分:ATW所用推特账号、ATW所用黑客论坛、ATW所公布电报群,相关链接见附录。)

ATW组织作业手法分析

(一)作业能力水平

ATW组织作业能力水平可从针对我国发起的典型攻击行动中体现出来——

一是在2021年10月12日至11月18日期间,该组织针对我国攻击,造成近30余家单位源代码泄漏,根本原因在于各企业的SonarQube平台被入侵——SonarQube系统在默认配置下,会将通过审计的源代码上传至SonarQube平台,攻击者利用该漏洞,在未得到授权的情况下获取SonarQube平台的程序源代码,轻松窃取项目源代码数据。

二是在2022年1月20日,该组织又利用Gitblit漏洞,对我国多家关键信息基础设施单位发起攻击,窃取重要信息系统源代码数据,并同样在上述黑客论坛RaidForum进行非法售卖(Gitblit在部署时存在默认管理员口令漏洞,同时在创建仓库时,默认权限为允许匿名用户查看及克隆,直接导致暴露在互联网的相关源代码被成功窃取)。

从上述攻击手法可以分析ATW组织的攻击能力:

一是拥有专业的漏洞研究利用能力。通过利用源代码平台的未授权访问漏洞或默认口令漏洞直接托管源代码,说明该组织专注于针对源代码相关漏洞利用技术,同时凸显出该组织强大的信息收集分析能力。

二是具备成熟的武器化构建能力。在相关木马后门程序被批露后,ATW组织能够在短时间内,快速针对性制定最新版后门程序攻击武器并开展攻击。此举显示该组织将攻击程序武器化投递的娴熟,不排除其已完成工业化武器制造平台的完整构建。

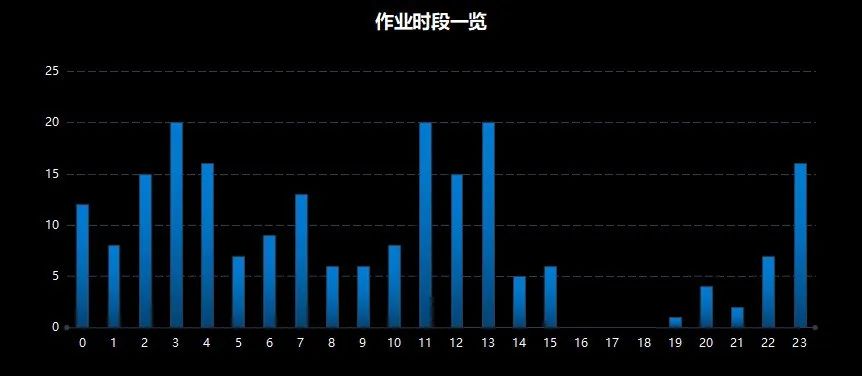

(二)作业时段分析

通过对ATW组织的活动时段分析,得出以下结论——该组织一般休息时间为北京时间15点至19点(美国东部时间凌晨2点到6点),工作高峰期主要集中在北京时间凌晨3点、11点、13点左右。

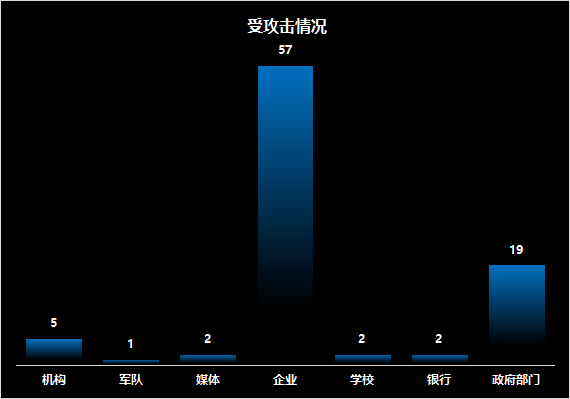

(三)攻击对象分析

目前,遭到数据泄露的主要国家为俄罗斯、白俄罗斯和中国,根据今年该组织公布成果进行统计,发现针对俄罗斯的攻击最多,针对中国次之,对我国的攻击目标主要聚焦政府和大型国有企业。

(四)作业宣传分析

该组织主要通过地下黑客论坛RaidForum(域名注册地为美国)进行源代码售卖。2022年3月8日,此论坛被封堵后,继续以raidforums2.com的域名提供服务(服务域名注册地同样为美国)。

此外,该组织主要通过推特进行高调宣传“战果”,目前3个账号已经被封掉2个;

- 主要通过电报群进行发布“战果”下载链接地址;

- 主要通过美国匿名云平台anonfiles.com进行文件上传下载;

- 所用邮箱为riseup.net匿名邮箱,该邮箱公司所在位置为美国西雅图。

(五)攻击性质研判

ATW组织的意识形态具备国家政治行为体特征,该组织的战略意图不止一次高调公布为“针对反西方国家进行泄密攻击”。

- 该组织具备长期隐蔽潜伏能力。从某个泄漏的数据库中可以看到攻击者从2019年就开始攻陷该目标,直到2022年才公布出来。

- 该组织攻击手法较单一但攻击成果突出。短短几天,6人团队就公布攻陷88个攻击目标、窃取上百套源代码,且日均即时公布的攻陷目标在10个左右。同时,该组织具备定制化武器工具能力,在后门工具被曝光后,快速武器化第三代后门工具,并高调宣布投入使用。

- 通过经济支撑角度分析,该组织曾因经济预算临时解散,不具备国家级政府直接经济支持,推测是间接雇佣关系。

- 初步判断具备APT特征,可能为某APT组织的一部分,只专注整个击杀链中的某一环。

- APT组织一般为保护自身安全,不会被追踪溯源,通常在选择攻击所使用的基础设施时,通常会优先选择可控且安全系数较高的作战基础设施,所以像论坛、文件存储传播平台、邮箱、域名注册等属性地理位置都是美国,推测该组织的雇主至少不会担心被美国监管与追溯。

针对ATW组织APT攻击的防护思考

从攻防对抗能力的角度来讲,攻击能力=攻击实力×攻击潜力×攻击意志,在拥有成熟攻击能力和坚定的攻击意志后,攻击者往往会寻求攻击潜力的资源支持以成指数倍提升攻击能力。

从上述分析来看,ATW组织已经具备了成熟的攻击实力并拥有十分坚定的攻击意图,从其高调宣扬攻击成果和出现短暂经费短缺的情况来看,应是意在争取攻击潜力的资源支持。对于这样的攻击组织,防守方绝不能等闲视之。

ATW组织专注于源代码的攻击,除敏感信息泄露外,代码中可能存在的逻辑漏洞也存在潜在危险。例如,攻击者可以进一步获取系统源代码或数据库,找出逻辑漏洞和后门,其损失无法评估和完全弥补;从攻击链条来分析,此种攻击手法延展性强,后续可以展开多条线的攻击链条——如鲸钓攻击(针对企业核心人员进行精准化社会工程学攻击);如利用网络间信任关系做跳板,根据泄漏源代码可以控制对应系统权限,通过该系统作为跳板入侵其他系统直至达到核心目标等。

因此,应对ATW组织攻击的核心问题是对源代码的安全管理能力。

源代码安全管理按来源维度可划分为自研代码安全管理、供应商代码安全管理的评估和管控以及开源代码引用的安全管理。其中,在代码体系化构建阶段可引入SDL和DevSecOpc解决方案和模式;在代码设计阶段制定风险管理流程、软件供应商评估模型;在编码阶段构建详细的软件物料清单或使用基于SCA(软件成分分析)技术的工具;在发布运营阶段建立成熟的应急响应机制,构建完善的运营保障工具链。

中资网安正致力于深入推进企业资产核查和漏洞管理服务能力建设,主要从三方面开展:

一是借鉴SBOM(软件BOM清单)的管理方式,对核心部件与暴露在互联网上的部件,进行细粒度的软件模块资产核查、审查备案;

二是依托国资国企网络安全态势感知平台,对企业的代码库、供应商的代码库敏感信息进行实时在线监测;

三是严密监控ATW的攻击活动,动态更新该组织有关攻击的威胁情报。

附录

电报群:https://t.me/s/ATW2022

论坛:https://raidforums.com/User-AgainstTheWest Earth(目前已暂停)

论坛:https://raidforums2.com/

推特:https://twitter.com/_Blue_hornet

Twitter:https ://twitter.com/HornetTag (目前已暂停)

Twitter:https ://twitter.com/AganstTheWest_ (目前已暂停)