一、背景概述

近日,国内某头部互联网公司内部遭到钓鱼邮件攻击。该公司随后发布声明:“5月18日凌晨,部分员工邮箱收到诈骗邮件。经调查,实为某员工使用邮件时被意外钓鱼导致密码泄露,进而被冒充财务部盗发邮件。”

目前该钓鱼活动还在持续进行中。国资国企安全运营中心已在平台监测到钓鱼行为。请各中央企业核查自身邮箱,及时安全加固,消除安全隐患。

二、事件概述

《疑似财务部对全员发送的关于“工资补贴通知”》的邮件。内容如下:

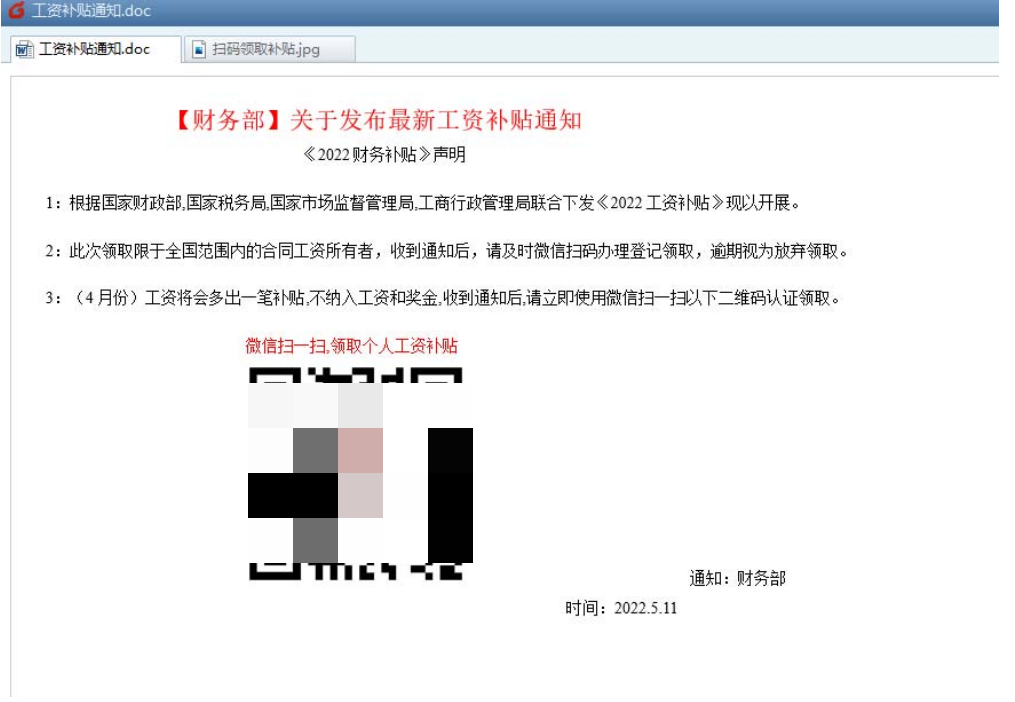

1、利用“企业邮箱”设骗局

以公司财务部的名义发布一个《关于发布最新工资补贴通知》告诉大家领取工资补贴的办法,攻击者使用的发件邮箱是之前通过钓鱼或弱口令等其他方式获取到的真实邮箱地址,由于企业邮箱可信度高,平时很多公司都靠这个来发布通知通告,更易让内部人员中招。

2、 扫描二维码获取信息

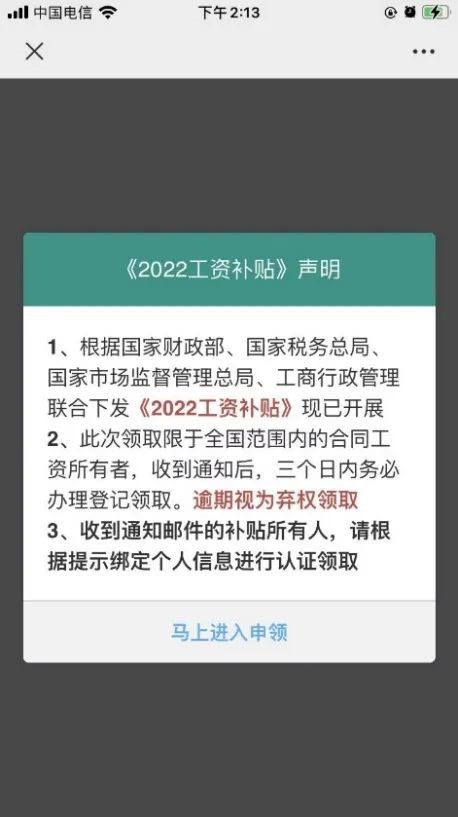

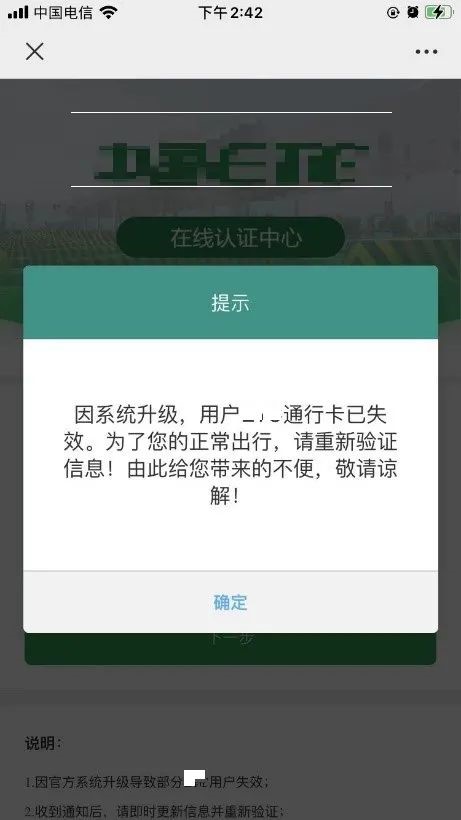

扫描二维码后进入钓鱼页面,该页面要求使用手机端打开。钓鱼页面内容仿冒“工资补贴”或“中国***在线认证中心”相关主题。诈骗链接的 UI 设计精美、逻辑严密,与官网非常相像,让人很难识别。如下图所示:

用户根据欺诈页面引导进行操作后,被引导至个人银行卡信息收集页面,收集的信息包括银行卡、姓名、身份证、手机号、有效期、CVN、信用额度、卡内余额等。如下图所示:

用户填写信息后,会进行手机号短信或银行卡验证。骗子后台合作紧密,工作高效、能很快通过受害人填写的信息开通网上支付或者绑定 Apple Pay 线下取款。

三、攻击者基础设施

ganb.run的注册日期为2021年12月21日。通过对域名ganb.run进一步扩展,发现其相关ip历史曾解析到的域名大部分符合该钓鱼活动特征。例如域名的CNAME为*.ganb.run,并且多以*.fun、*.pro、*.uno、*.club、*.ink、*.sbs、*.xyz的形式出现。

已发现IOC:

site.ganb.run

site01.ganb.run

site02.ganb.run

site03.ganb.run

site04.ganb.run

site05.ganb.run

site06.ganb.run

site07.ganb.run

new.ganb.run

remote.ganb.run

remote02.ganb.run

gunbgunb.run

103.123.161.205

167.172.61.83

91.89.236.15

163.21.236.11

47.57.3.168

45.129.11.106

13.71.136.247

119.28.66.157

27.124.17.20

103.158.190.187

47.242.105.202

103.118.40.161

四、防护建议

1、对企业内已有的公用邮箱账号进行安全清查,排除隐患;

2、提高密码策略要求,设置域内必须使用强密码,并建议进行弱密码扫描,及时修改弱密码以防邮箱被盗;

3、 收到相关补贴通知类邮件请务必进行单位内部确认;切勿轻易点击邮件中的可疑链接或扫描二维码;

4、企业应部署邮件安全系统或邮件威胁识别系统;

5、要经常进行员工安全意识教育,进行各类实战攻防演习,如反钓鱼演练等,并对公司重要岗位职工进行安全意识教育。