中央企业网络安全态势月报(2023年9月)

2023.10.09

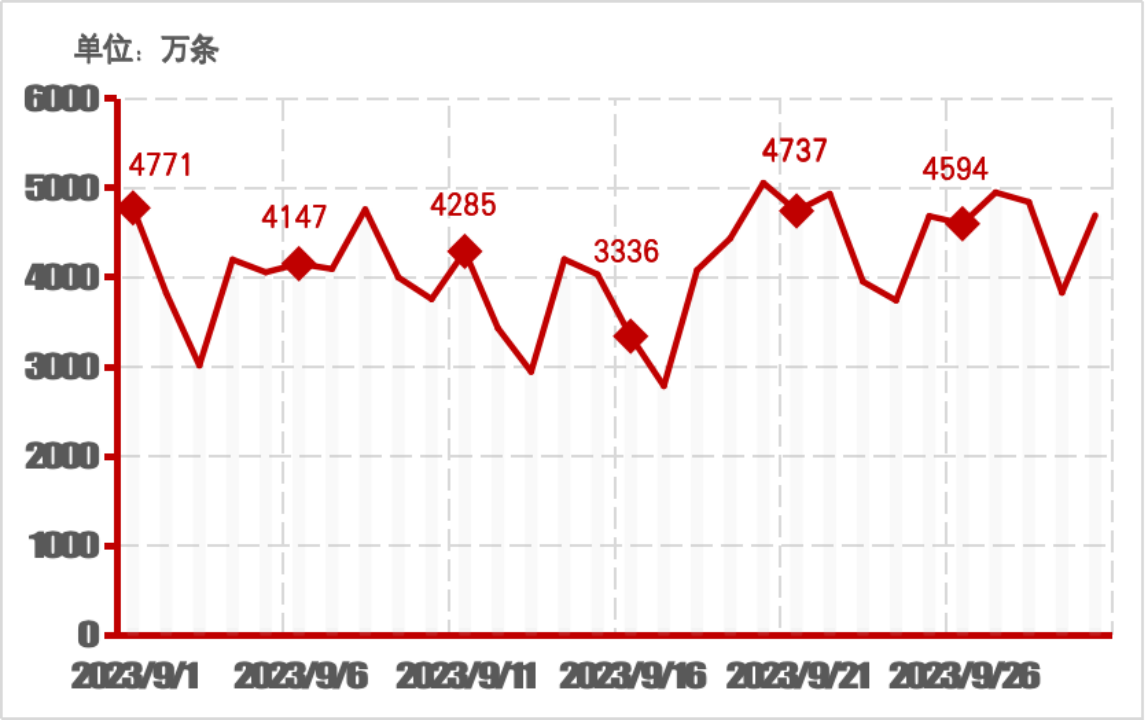

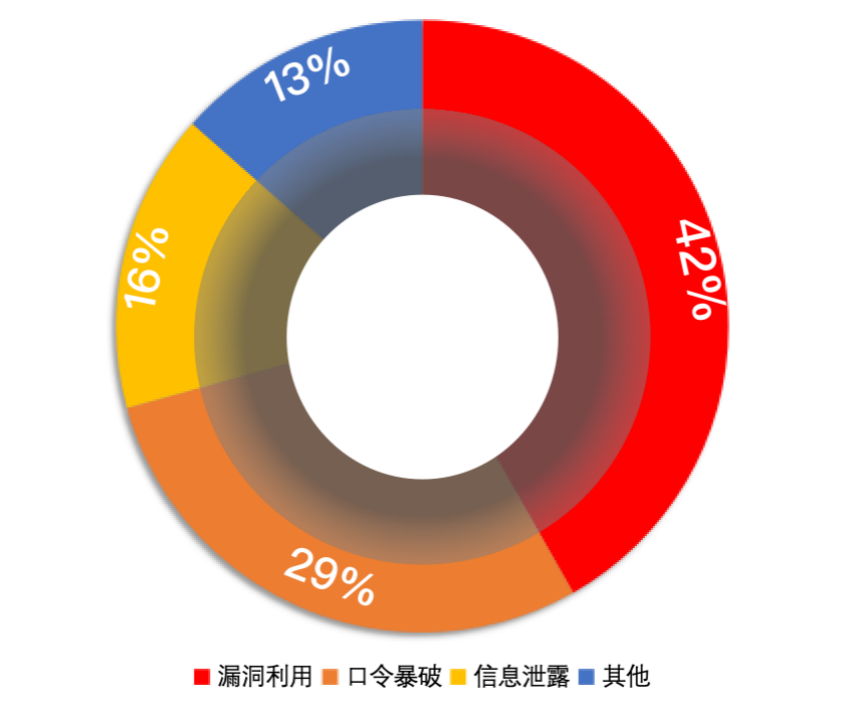

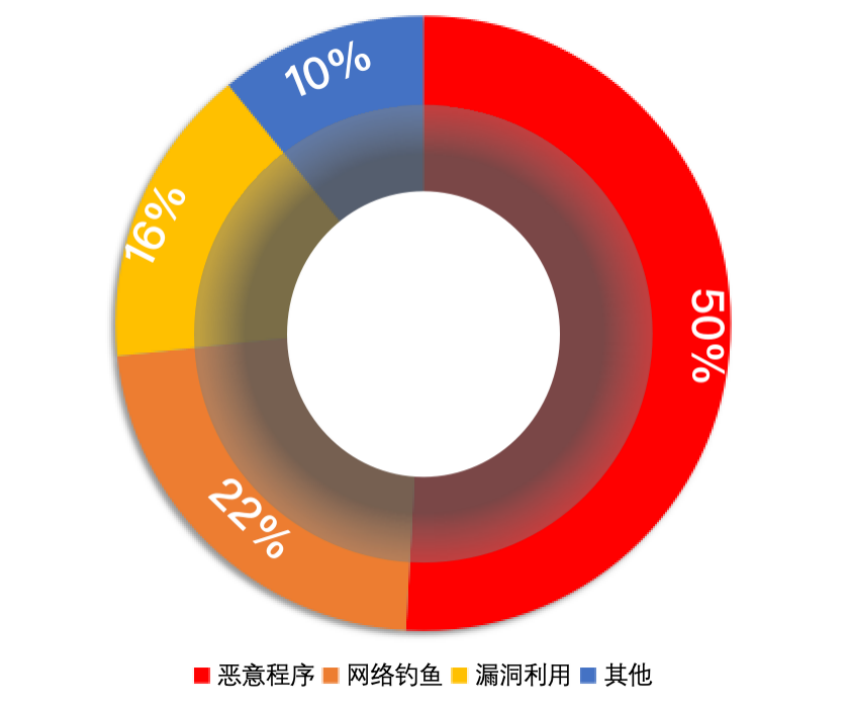

一、整体态势(一)攻击告警态势 2023年9月,国资国企在线监管安全运营中心(以下简称安全运营国家中心)共监测到中央企业网络安全告警12.3亿条,环比(8月)减少19.6%,其中高危及以上告警9030万条,占比7.3%。 中央企业排名前三的告警类型分别为漏洞利用、口令暴破、信息泄露。 漏洞利用方面:发现漏洞利用攻击行为46万次,尝试利用的安全漏洞主要为Apache Struts远程命令执行漏洞、Apache Log4j2远程代码执行漏洞、Apache Shiro身份验证绕过漏洞等。 口令暴破方面:发现口令暴力破解攻击行为32万次,主要攻击方式为SMTP暴力破解、SSH暴力破解、HTTP暴力破解等。 信息泄露方面:发现信息泄露攻击行为18万次,主要攻击方式为Git信息泄露、SVN信息泄露等。(二)安全事件态势 中央企业网络安全事件环比(8月)减少7%,排名前三的事件类型分别为恶意程序、网络钓鱼、漏洞利用。 恶意程序事件:占比50.9%,主要为木马程序类、病毒程序类网络安全事件,涉及50家中央企业单位。 网络钓鱼事件:占比22.4%,主要为钓鱼网站、钓鱼邮件等,涉及41家中央企业单位。 漏洞利用事件:占比15.8%,主要为反序列化漏洞、任意文件读取漏洞等,涉及23家中央企业单位。二、专题态势(一)供应链安全态势 9月,中央企业供应链安全态势依然较为严峻。安全运营国家中心监测发现多家中央企业使用的云服务管理平台、OA系统、财务系统等系统存在未授权访问、信息泄露、SQL注入、XXE注入等高危漏洞,已有中央企业单位数据库信息被攻击者窃取,其中包括个人信息、项目合同、采购金额等敏感数据。安全运营国家中心已于第一时间将相关情况通告有关单位,并协助进行排查处置。建议各中央企业及时修复系统历史漏洞,同时要密切关注所用系统的更新发布情况,及时添加安全补丁,防止数据失窃。(二)账户安全态势 9月,安全运营国家中心监测发现多家中央企业重要业务系统存在弱口令情况,其中部分账户口令仅为5位英文字母,攻击者可轻易猜解进入,窃取系统内大量的业务、财务、源代码等敏感数据,需引起重视;部分中央企业单位出现较大规模工作邮箱失陷情况,研判邮箱内邮件已全部被窃取。同时,失陷邮箱还向单位内部和其他中央企业大规模外发钓鱼邮件,由于工作邮箱可信度较高,外发的钓鱼邮件被点击的概率较大,影响范围可能迅速扩大,给各中央企业数据安全带来较大风险。