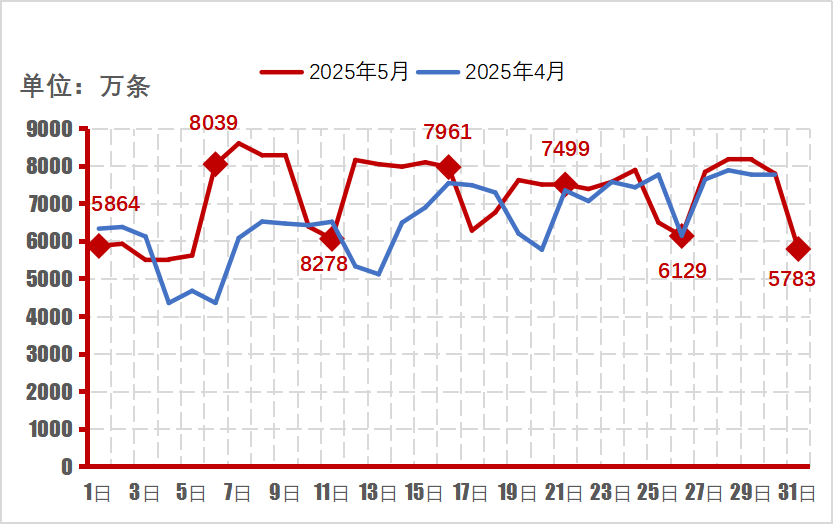

2025年5月,国资国企在线监管安全运营中心(以下简称安全运营中心)共监测到中央企业网络安全告警22.1亿条,环比上月增加12.8%,其中高危及以上告警3.1亿条,占比14.0%。

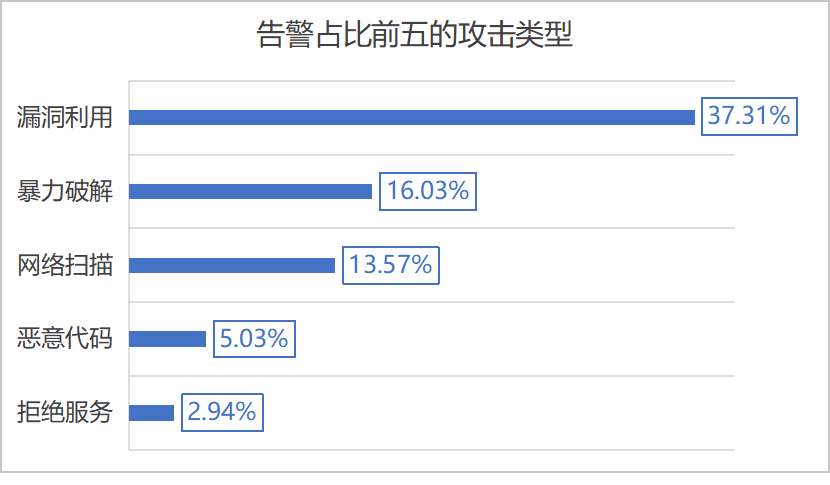

5月,中央企业排名前三的告警类型分别为漏洞利用、暴力破解、网络扫描,告警占比如下图所示。

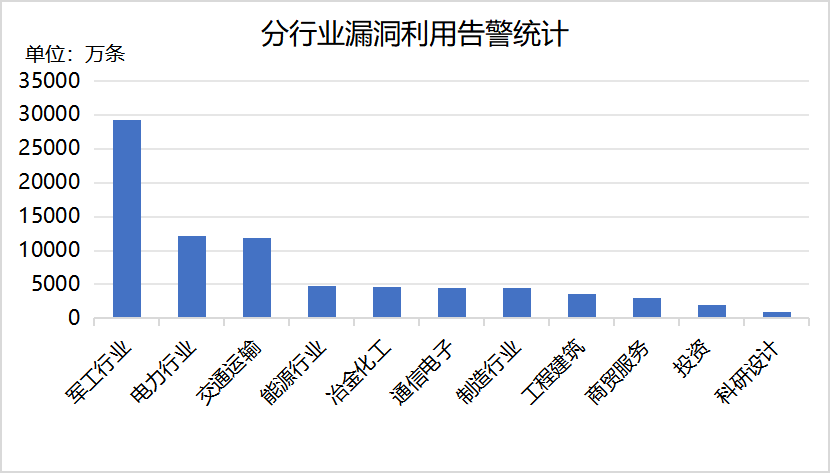

2025年5月,安全运营中心依托国资国企网络信息安全在线监管平台,监测到漏洞利用告警8.2亿条,涉及856家中央企业单位,告警数量排名前三的行业为军工行业、电力行业、交通运输,告警数量分行业统计情况如下。本月,漏洞利用告警数量前三的行业保持不变。

2025年5月,安全运营中心共收集安全漏洞78个,其中涉及面较广且较为严重的安全漏洞5个,如下表所示。

安全漏洞名称 | 所属公司或组织 | 漏洞编号 |

Elastic Kibana 任意代码执行漏洞 | Elastic | CVE-2025-25014 |

PHPGurukul Art Gallery Management System拒绝服务漏洞 | PHPGurukul | CVE-2025-4307 |

Apache Commons BeanUtils 远程代码执行漏洞 | Apache基金会 | CVE-2025-48734 |

SAP NetWeaver Visual Composer反序列化漏洞 | SAP公司 | CVE-2025-42999 |

Ivanti Endpoint Manager Mobile代码执行漏洞 | Ivanti | CVE-2025-4428 |

2025年5月,中央企业受攻击的主要信息系统及攻击次数如下表。

信息系统名称 | 攻击次数 | 涉及企业数 |

泛微E-Cology系统 | 18.5万 | 107 |

用友U8 Cloud系统 | 18.1万 | 150 |

中远麒麟堡垒机系统 | 14.0万 | 201 |

安全运营中心已向相关企业发布漏洞通告,敦促使用受影响系统的企业立即修复漏洞,消除安全隐患。

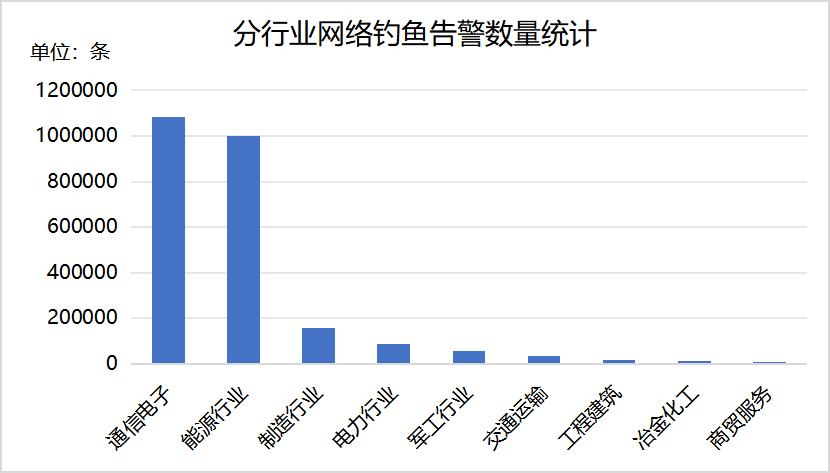

2025年5月,安全运营中心依托国资国企网络信息安全在线监管平台,共监测到网络钓鱼告警246.8万条,涉及187家中央企业单位。告警数量前三的行业为通信电子、能源行业、制造行业,告警数量分行业统计情况如下。本月,制造行业网络钓鱼告警数量增长明显,建议相关中央企业提高警惕加强防范。

为更好防范网络钓鱼攻击,安全运营中心提出以下建议:

1.提高人员意识:定期组织开展针对最新钓鱼手法的网络安全意识培训与高仿真、实战化的钓鱼模拟演练,提高员工识别钓鱼邮件的能力,培养员工对异常发件人、紧急/诱惑性话术、可疑链接和附件的警惕性,养成“不轻信来源、不随意点击、不泄露敏感数据”的安全习惯。

2.加强身份认证:对企业员工账户(尤其是电子邮箱、重要业务系统账户)实施多因素身份验证(MFA),推行严格的强口令策略并强制定期更换,严禁跨系统复用相同口令,严格管控账户权限。

3.强化技术管控:部署邮件安全网关,严格验证邮件来源真实性,对邮件中的链接进行实时安全评估,对邮件附件进行深度内容检测和沙箱动态分析,及时拦截企业员工访问恶意链接或钓鱼网站。

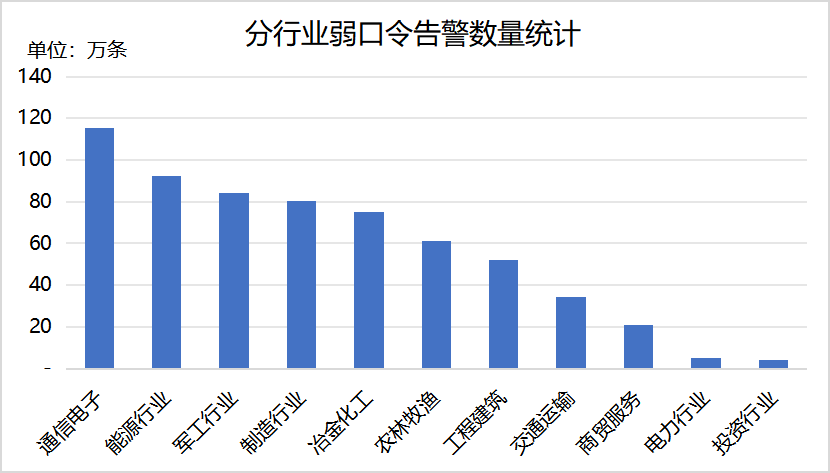

口令破解是攻击者突破中央企业边界网络防护的主要手段之一,安全运营中心持续对中央企业弱口令使用情况进行监测并及时反馈。2025年5月共监测到弱口令告警625.5万条,涉及589家中央企业单位,告警数量前三的行业为通信电子、能源行业、军工行业,告警数量分行业统计情况如下。本月弱口令告警总量环比上月小幅下降。

为降低弱口令造成的安全风险,安全运营中心建议中央企业采取以下措施降低弱口令风险,保障系统安全。

1.强制实施强口令策略:设置长(长度不低于8位)且复杂(强制包含大小写字母、数字、特殊字符中多类组合)的口令,禁用初始口令、复用口令、个人信息相关口令。

2.全面部署多因素认证:在远程访问、特权账户、敏感操作(如资金转账、配置修改)中使用动态口令、生物识别、硬件令牌等多因素认证。

3.强化账户活动实时监测:确保关键系统账户操作日志记录完整,利用身份管理工具实时监测异地登录、陌生设备登录、高频失败尝试等异常登录行为。

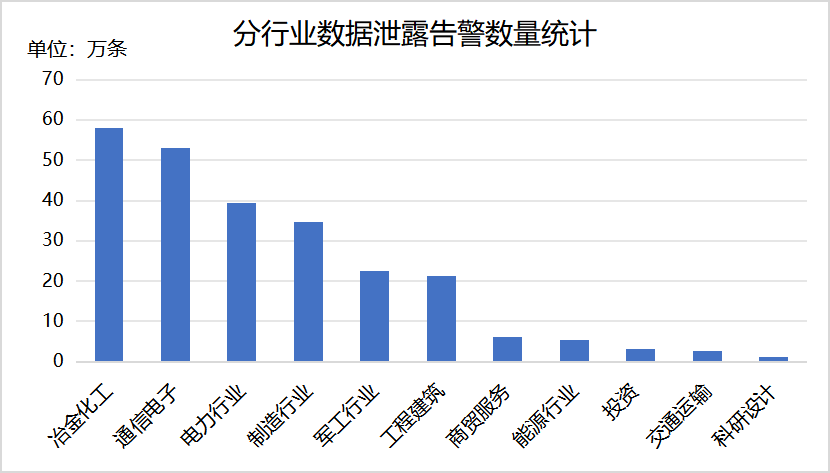

2025年5月,安全运营中心在常规网络流量监测之外,从可能发生数据泄露的场景出发,利用敏感系统特征、域名前缀特征、流量传输特征等信息,对包括数据存储类、ETL工具(即数据提取、转换、加载工具)、数据管理类、查询应用类、分析计算类、数据监控类等6大类共112种应用开展监测分析。本月共监测到数据泄露告警249.1万余条,涉及352个应用、268家中央企业单位。告警数量前三的行业为冶金化工、通信电子、电力行业。