近日,国资国企安全响应中心(CASRC)监测发现 VMware 官方发布了vRealize Business for Cloud安全公告,披露了一处远程代码执行漏洞(CVE-2021-21984,官方漏洞编号为VMSA-2021-0007)。攻击者可通过未授权访问管理界面(VAMI)的升级API来利用此漏洞,可造成远程代码执行,控制服务器。鉴于相关漏洞潜在危害程度较高,建议用户核查VMware vRealize Business for Cloud使用情况,及时修补漏洞,消除安全隐患。

一、漏洞详情

CVE-2021-21984(远程代码执行漏洞)【严重】

组件: vRealize Business for Cloud

影响: 服务器接管

简述:攻击者可以未授权访问管理界面(VAMI)的升级API来利用此漏洞,可造成远程代码执行。

二、影响范围

vRealize Business for Cloud:<7.6.0。

三、修复建议

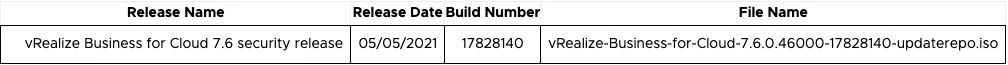

1.从VMware下载页面下载vRealize Business for Cloud 7.6安全补丁程序ISO文件。注意:选择vRealize Business for Cloud作为产品,然后选择7.6.0作为版本,然后单击Search,选择下图的选项。

2.将vRealize Business for Cloud服务器设备CD-ROM驱动器连接到您下载的ISO文件。

3.使用根凭据登录到vRealize Business for Cloud的VAMI门户。

4.单击VAMI UI的“更新”选项卡。

5.单击更新选项卡下的设置。

6.选择“更新存储库”下的“使用CDROM更新”,然后在上传ISO文件和保存设置的位置安装路径。

7.单击“状态”选项卡下的“安装更新”以升级到此版本。

四、相关链接

https://www.vmware.com/security/advisories/VMSA-2021-0007.html

(国资国企安全响应中心(CASRC)作为收集用户及自身资产相关漏洞和威胁情报的窗口,是中资网安对外发布突发安全事件处置响应的平台,旨在充分利用全社会的白帽子资源及各安全公司技术优势,以平台为纽带共同服务于国资国企网络信息安全,打造健康、可信赖的互联网安全生态。)