近日,国资国企安全响应中心(CASRC)监测发现攻击者利用用友NC自带 BeanShell 组件且存在互联网未授权访问进行攻击的现象,并存在攻击成功的事件。进一步分析发现,攻击者通过调用 BeanShell 组件接口可直接在目标服务器上执行任意命令,控制服务器。用友NC是一款大型ERP企业管理系统与电子商务平台,通过网络空间测绘引擎搜索发现,存在六千余个相关系统在互联网开放,且该漏洞广泛存在。鉴于相关漏洞危害程度极高,建议用户核查用友NC使用情况,及时修补漏洞,消除安全隐患。

一、漏洞详情

BeanShell是一个小型的,免费的,可嵌入的Java源解释器,具有使用Java编写的对象脚本语言功能,用友NC默认使用该解释器。攻击者通过远程调用 BeanShell 组件接口可直接在目标服务器上执行任意命令,控制服务器。

二、影响范围

用友NC。

三、危害等级

严重。

四、排查方式

使用浏览器访问:

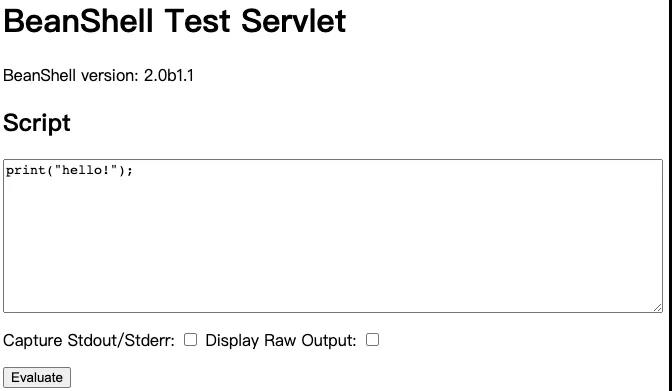

http://[ServerIP]/servlet/~ic/bsh.servlet.BshServlet

存在以下页面:

五、修复建议

1.直接联系用友官方取得安全升级方案。

2.在安装用友官方安全补丁发布之前,临时关闭BeanShell接口(/servlet/~ic/bsh.servlet.BshServlet)或关闭网站对外访问。

(国资国企安全响应中心(CASRC)作为收集用户及自身资产相关漏洞和威胁情报的窗口,是中资网安对外发布突发安全事件处置响应的平台,旨在充分利用全社会的白帽子资源及各安全公司技术优势,以平台为纽带共同服务于国资国企网络信息安全,打造健康、可信赖的互联网安全生态。)