【风险预警】工作群成为近期网络攻击热点,建议中央企业开展针对性防范

2023.07.20

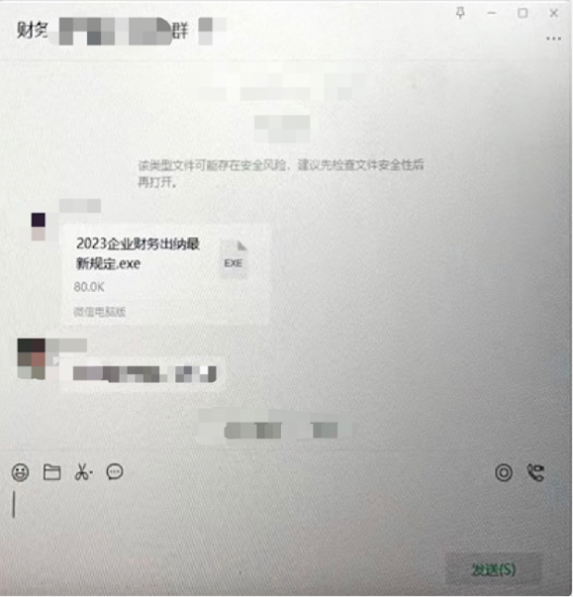

国资国企在线监管安全运营中心近期监测发现,攻击者频繁利用微信、QQ等工作群,向中央企业员工投递恶意程序,控制企业办公主机,长时间观察受害者工作情况,并根据掌握的受害者工作关系,假冒受害者身份再次向其他内部工作群或人员定向投递恶意程序,给中央企业业务工作和业务数据安全带来安全威胁。 由于此类攻击具有跨边界、跨单位快速传播等特点,建议中央企业予以重视,开展针对性防范。一、典型案例(一)案例1:攻击者混入企业工作群“投毒”,短时间造成大范围感染 2023年6月,某企业多个微信工作群遭大范围“投毒”攻击,经排查分析发现,攻击者在设法混入该企业财务工作群后,在群内投递名为“2023企业财务出纳最新规定”的恶意程序,工作群人员点击后造成办公主机被控制。图1 攻击者操纵受害者主机在企业财务工作群投递恶意程序

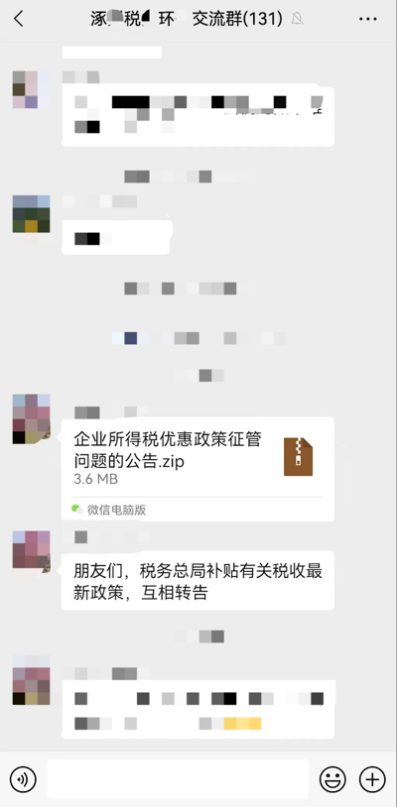

攻击者利用控制的受害者主机,假冒其身份在内部其他微信、QQ工作群中传播恶意程序,短时间造成该企业多个工作群受到影响,多个成员单位的多台办公主机被控制,给企业网络安全带来较严重威胁。(二)案例2:员工办公主机因外部业务群被感染,造成恶意程序在内部工作群传播 2023年6月,某企业工作群遭到攻击者攻击,经分析排查发现:为方便业务交流,该企业员工加入了本地或区域性的业务交流群(如XX税务交流群、XX市财务交流群等),攻击者利用此类业务交流群身份验证弱、涉及企业多的特点,在群聊中投递具有欺骗性名称的恶意程序,控制企业员工主机后,假冒受害者身份在企业内部工作群传播恶意程序。图2 外部业务群投递的恶意程序

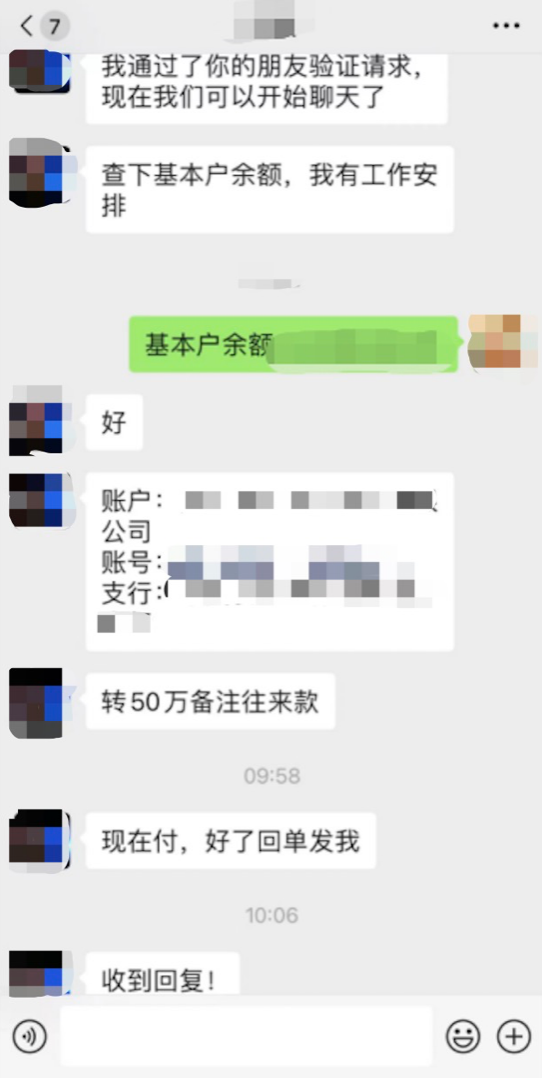

已识别的恶意程序名称除上图中的“企业所得税优惠政策征管问题的公告”外,还包括“2023企业及个人开票新标准”“2023企业个人随心办所得税缴纳标准”“2023税务最近规定”等。企业员工不慎点击下载造成办公主机被控后,攻击者即利用其身份在内部更多工作群中投递恶意程序,造成更大范围的传播。二、事件危害 目前,该类攻击行为至少已对企业造成了以下危害。(一)冒充领导或同事实施诈骗 攻击者远程登录受害者主机,通过聊天记录等信息观察受害者的工作关系和社交情况,掌握其领导、同事、朋友的行为习惯和讲话方式。在确定要冒充的人员后,创建与拟冒充人员信息(例如头像)高度一致的微信号,并远程控制受害者微信号加其为好友,同时将真实人员账号从受害者微信中删除。利用假冒领导的微信号,向受害者索取金钱。图3 攻击者假冒企业领导进行诈骗

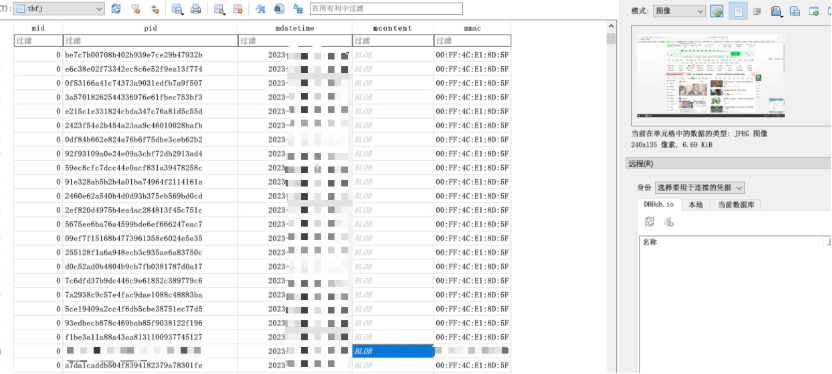

(二)远程控制主机持续破坏 攻击者控制受害者主机后,通常开展以下几类破坏活动:一是查看、窃取办公主机内的工作文档和应用系统的账号密码等敏感信息;二是继续投递其他恶意程序进行持久化控制和下一步攻击;三是以此主机为跳板攻击和控制该网络下的其他主机等。下图为恶意程序记录的受害者主机屏幕截图。图4 恶意程序记录的屏幕截图

三、应急处置方法(一)及时隔离感染主机 发现办公主机感染后应第一时间断开网络连接,防止主机被进一步利用传播恶意程序。(二)报告专业人员 及时将感染情况报告企业相关部门,并请专业技术人员协助处理。(三)进行全盘杀毒 除感染原始恶意程序外,攻击者还可能投递其他恶意程序,如勒索程序等。因此应及时进行全盘扫描杀毒,最好使用多个杀毒软件交叉查杀,必要时重装系统。四、安全防护建议(一)加强工作群身份认证 对进入企业工作群的人员身份严加认证,防止恶意人员混入群聊。(二)慎重加入外部群聊 如非必须,企业员工不以企业身份加入外部群聊。(三)加强网络安全意识和技能培训 企业应加强员工的网络安全意识和技能培训,提高员工识别、处理网络威胁的能力。对于群聊中的可疑链接和未知可执行文件(.exe格式文件等)需要特别注意,在确定其安全性之前切勿点击。同时时刻保持警惕,在涉及大额金钱等操作时,应当面确认再实施。